一、合作企业介绍

天融信是网络安全领域的领军企业,自1995年成立以来,连续25年位居国内防火墙市场占有率第一。公司拥有超 1000 项专利,多次荣获国家科技进步奖。参与多项国家级标准制定,技术实力与行业贡献备受认可。天融信教育科技有限公司作为天融信下属公司是国家高新企业,国家级网络安全人才培养基地共建单位,是多地网络安全产教融合标杆企业。业务涵盖网络安全实训、竞赛、认证等多领域,公司汇聚200余名专业师资,其中高级职称及权威认证讲师占比超三成。可为本项目提供1500平方米教学场地,设6大专业场景,开放500余实训工位,投入50套教学工具箱及攻防平台,助力全链条网络安全人才培养。

二、产业学院基本概况

辽宁理工职业大学与北京天融信网络安全技术有限公司 于 2023年4月12日 正式签约共建网络安全产业学院。产业学院的核心目标:建设辽宁省“人才硅谷”,为辽宁及周边地区输送优秀的网络安全从业人员。核心理念:“聚集人才、建立高地、输出人才、服务产业”。规划蓝图:打造以“一个基地,两个中心,六大业务,多项服务” 为目标的实体化运行学院。目前,建设运行的网络安全实训基地涵盖专业共建、实训中心、认证培训、师资培养、科研服务、实习就业等六大方面。该基地包括信息安全实训中心(校内)和天融信锦州市网络安全职业认证授权培训两大中心,集实践、培训、鉴定、服务功能于一体。

三、产业学院重要节点时刻

(一)成立仪式

(二)揭牌仪式

(三)年度大事记(成立-2025)

2023年6月,签约与揭牌仪式;

2024年5月,学校产教融合成果展示

四、产业学院运营成果

4.1.企业参与人才培养方案论证

4.1.1校企联动 合作育才

4.1.2企业家参与人才培养方案论证

4.2产教融合实训基地建设方案

天融信攻防演练平台

&安全实验室建设方案

北京天融信科技有限公司

2013-04-19

1.1.综述

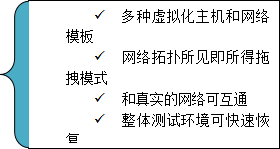

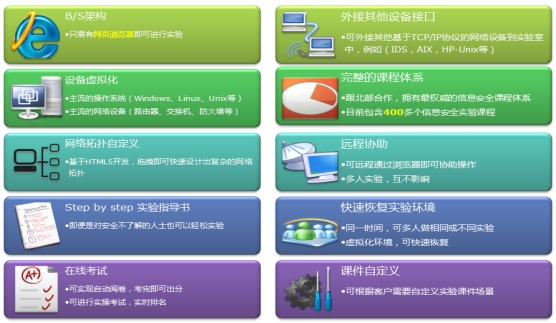

为满足电信、军工、航天、网监、教育等行业对信息安全人才培养、攻防演练、安全研究等需求,北京天融信科技有限公司基于虚拟化技术开发了安全实训系统,并以此系统为核心打造了信息安全实验室。以下是系统主要特点:

Ø通过虚拟化模板快速模拟真实系统环境

通过融合虚拟网络和真实物理网络,简单拖拽即可快速搭建模拟业务系统环境,并在拓扑及配置出现问题时,方便快速恢复。

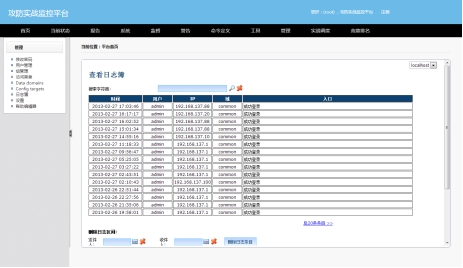

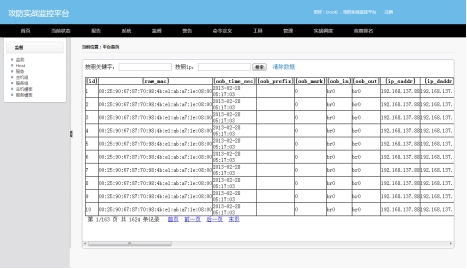

Ø通过监控平台可实时观察测试情况

可通过实训系统监控平台、在线或远程的方式对所模拟的网络测试环境进行监控。

实验室需求分析

随着互联网、专用网络化信息系统和各种网络应用的普及,网络与信息安全已成为关系到国家政治、国防、社会的重要问题,它对培养具有网络信息安全知识、应用提出了更高要求。

Ø人才需求

近年来,信息技术已在人类的生产生活中发挥至关重要的作用,随之而来的信息安全问题也已成为关系国家安全、经济发展和社会稳定的关键性问题。但由于国内专门从事信息安全工作技术人才严重短缺,阻碍了我国信息安全事业的发展。

Ø攻防需求

随着信息安全的日益发展,网络新型攻击和病毒形式日益恶化,因此以安全运维、快速响应为目标,以信息网络技术为主要手段,提高在网络空间开展信息监察、预防、提高突发事件的处理能力。

Ø研究需求

以行业信息化、网络安全、保密为主要出发点、重点研究信息管理和安全应用,建设新技术开发与验证平台,研究信息安全取证、破译、解密等技术。并负责对电子数据证据进行取证和技术鉴定。

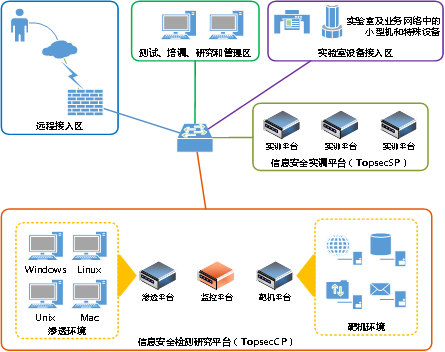

1.2.实验室概述

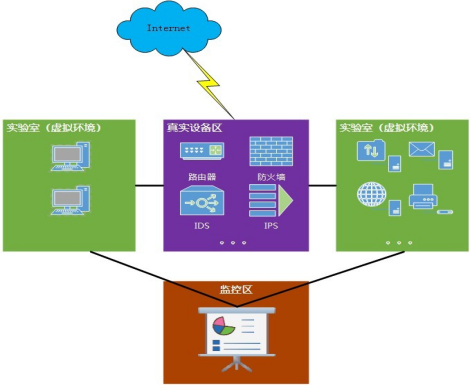

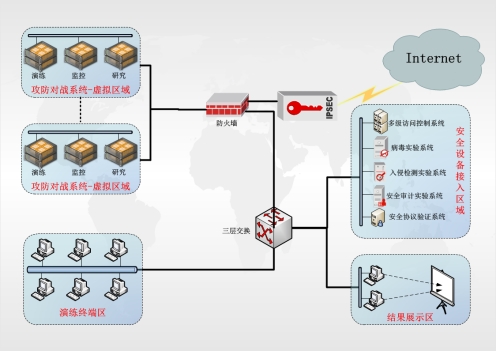

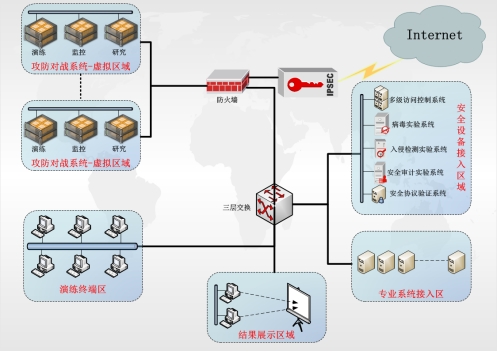

Ø实验室网络结构

Ø信息安全培训平台(TopsecSP):是通过多台专用信息安全虚拟化设备,虚拟出信息安全所需的场景,例如WEB攻防平台、应用攻防平台、威胁分析平台、数据挖掘平台、基线扫描平台、漏洞分析平台、木马分析平台等等。同时系统提供相实验指导书和实验环境场景。

Ø信息安全研究平台(TopsecCP):是通过智能信息安全靶机系统、信息安全智能渗透系统和信息安全监控系统实现红、蓝对战实战。并对实战过程进行监控,实现测试过程和结果动态显示。

Ø实验室设备接入区:是能够满足用户在演练和实战时通过接入特殊设备来完成用户自定义的实验需求,例如小型机,无线、射频等通过虚拟化技术无法完成的设备。

Ø测试、培训、研究和管理区:相关人员通过B/S做培训、研究和管理所用。

Ø远程接入区:能够满足用户通过远程接入到信息安全实验室内,进行7*24小时的测试和研究。

Ø实验室典型配置

针对实验室对模拟网络环境多样性的要求,以下是信息安全研究实验室典型结构:

信息安全实验室示意图

信息安全实验室能够模拟:业务系统出口安全区域、DMZ安全区域、内网接入安全区域、以及安全研究专区,这些模拟环境已经涵盖了目前所有企事业单位的大部分安全单元。

在拥有丰富且全面的网络实验环境的基础上,相关人员还能接触到大部分市场上主流的网络安全设备。

实验设备要涵盖传统的网络防火墙、VPN网关、IPS、IDS、防病毒网关与流量控制网关等。

在原有基础网络实验室的基础上通过增加以下设备来完成信息安全实验室的搭建:

信息安全实验室设备(每组) |

设备类别 |

设备名称 |

数量 |

单位 |

备注 |

流量整形网关 |

TopFlow |

1 |

台 |

|

防火墙 |

NGFW-4000 |

1 |

台 |

|

USG网关许可 |

TopRules |

4 |

台 |

|

入侵检测引擎 |

TopIDP |

2 |

套 |

|

实验室实训系统 |

Topsec-CP |

1 |

台 |

|

实验室研究系统 |

Topsec-SP |

1 |

台 |

|

网络安全管理设备 |

实验室管理系统 |

实验室管理系统 |

TopNM |

1 |

台 |

|

1.3.攻防演练系统介绍

Ø攻防演练系统概述

攻防演练系统产品是北京天融信科技有限公司(以下简称TOPSEC)对于安全人才培养、攻防演练、安全研究的等需求专门设计开发的产品。

攻防演练系统(简称TOPSEC-CP),根据我们多年来对信息安全趋势的把握,同时分析企事业单位对人才培养及安全岗位技能需求的基础上,参考大量优秀的、应用广泛的信息安全教材,TOPSEC提供了一套全面、专业、成熟且可扩展的攻防演练系统。

TOPSEC-CP系列产品以理论学习为基础,结合最全面最专业的实训,增加技术人员对信息安全诸多领域的深入理解,为技术人员提供坚实的技术基础。TOPSEC攻防演练系统提供多个方面的实验、实训及工程实践,涵盖多层次的实验操作,以真实环境的真实案例为操作指南,贴近实际岗位能力要求。同时,配有强大的实验管理系统,能够为信息安全教学、攻防演练、安全研究提供一个完整的、一体化的实验教学环境。

此外,北京天融信科技有限公司可与企事业单位从实验室建设、课题研发、培训认证等方面进行全方位合作。

天融信“攻防演练系统”(简称TOPSEC-CP),依托于不同的课件和展示内容,可以应用于学校、军队、政府、企业等各行业,是国内乃至国际最好的虚拟化学习和研究系统。

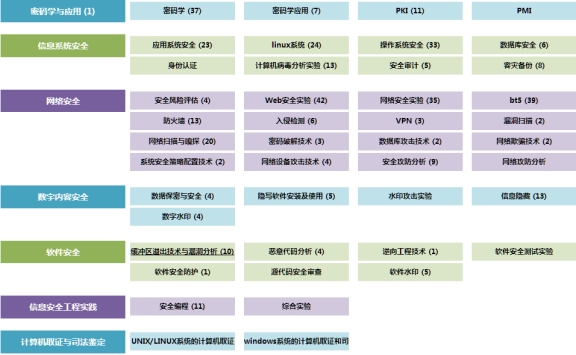

TOPSEC-CP系统参考信息安全类专业教学指导委员会制定的信息安全类专业知识结构及能力要求,并联合开发了八大类信息安全课程体系,覆盖了多个方面的信息安全教学内容,包括实验原理、教学虚拟化环境、实验指导书,技术人员可以自主学习实验,进行实验验证与应用,并进行信息安全综合分析及自主设计,实现多层次的实验操作。

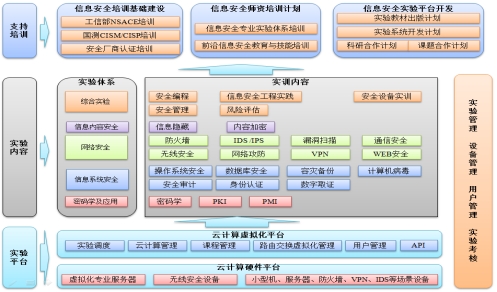

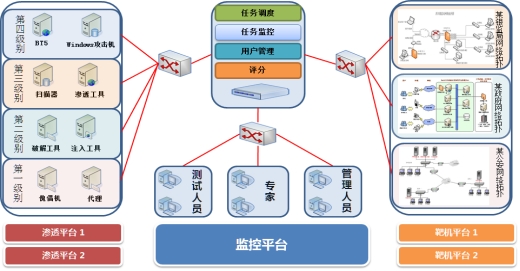

Ø攻防演练系统体系

信息安全虚拟化实训系统体系包括:实验平台、实验内容和培训体系,提供实验工具管理、实验内容管理、虚拟化调用APT等多种扩展接口,方便各行业定制添加培训时候所需的实验。如图所示:

TOPSEC-CP配有强大的实训系统,能够为信息安全培训、教学及科研提供一个完整的、一体化的实验环境,从而打造出全方位的专业信息安全实验室。

1.4.

信息安全演练平台介绍

信息安全演练平台是北京天融信有限公司在全国首创,推出的业内第一款演练平台,其独创性取得了用户的一致好评。北京天融信有限公司公司于2012年推出的新一代演练平台,目前,演练平台在全国拥有广泛的用户群体,已经在各类企业、学校实施,产品功能稳定,性能卓越,受到了广大用户的热烈好评。

北京天融信科技有限公司所开发的信息安全演练平台,已纳入常见的攻击实验,可方便用户将攻防演练变成一种常态化的工作,同时,系统也可以快速自定义攻防演练的场景,已满足各种用户不同的需求。

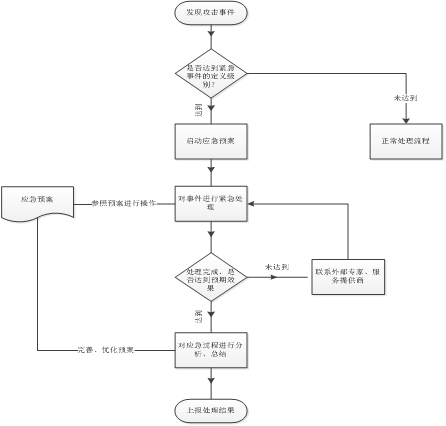

Ø应急响应流程

紧急安全事件的处理过程,可以遵循以下流程执行:

图5-1安全事件应急响应流程

Ø演练事件

Ø信息篡改:模拟针对中央系统某网站首页篡改事件的监控和处理。

Ø拒绝服务:模拟从外部发起的针对某网站的拒绝服务攻击事件的监控和处理。

Ø恶意代码攻击:模拟内网某服务器感染恶意代码后的监控和处理。

ØDNS劫持:本次演练主要模拟某DNS服务器的权威解析记录被篡改事件的发现和处理。

1)信息篡改事件

场景描述

信息篡改是指未经授权将信息系统中的信息更换为攻击者所提供的信息而导致的信息安全事件,网页篡改是最常见的信息篡改事件。网页篡改一般分三种方式:部分网站服务器页面被篡改、全部网站服务器页面被篡改、网站动态内容被篡改等。

本次应急演练主要模拟中央系统中某网站首页遭到篡改时的事件处理。页面篡改安全事件,是指通过外部或内部非正常途径,如利用Web应用服务漏洞或Web服务器系统漏洞,获得相应的权限替换中央系统WWW服务器页面(静态页面)的事件。

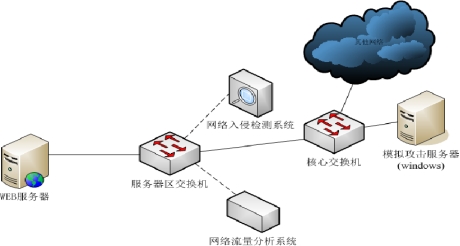

本次演练模拟的网站拓扑环境如下:

攻击方演练环境介绍

编号 |

设备名称 |

设备用途 |

设备系统/软件版本 |

IP地址 |

备注 |

1 |

攻击方 |

作为演练的攻击设备 |

操作系统说明: Windows 2000 server或windows2003 server操作系统。 |

192.168.2.3 |

安装相关的攻击工具。可以用攻击方的笔记本实现。 |

防御方演练环境介绍

编号 |

设备名称 |

设备用途 |

设备系统/软件版本 |

IP地址 |

备注 |

1 |

三层交换机 |

主要用于网络连接和访问控制。 |

三层交换机 |

192.168.0.1 |

|

2 |

防火墙Pix 525 |

阻断攻击者。 |

防火墙应能针对IP、端口设置访问控制策略。 |

192.168.1.1 192.168.2.1 |

|

3 |

web服务器 |

为被攻击设备。 |

操作系统:linux as 4 应用软件:weblogic 9.2 |

192.168.1.2 |

内置模拟网页 |

4 |

Windows主机1 |

安全监控用 |

安装网络部提供的网站异常监控软件,具备显示器 |

192.168.2.2 |

|

5 |

Windows主机2 |

安全监控用 |

安装网络部提供的域名系统监控软件,具备显示器 |

192.168.2.4 |

|

准备阶段

1、对www网站静态页面进行备份。

2、准备系统的基本快照。

攻击阶段

1、攻击者通过扫描发现,WWW网站的服务器使用weblogic的默认管理页面对外开放,同时存在默认的登陆口令(weblogic/weblogic)。

2、攻击者通过弱口令登陆后,替换WWW网站的首页。

监测阶段

使用监控组自主开发的“网站监控软件”,定时轮询方式检查页面的变化情况,发现页面被篡改;

处理阶段

1、进行系统临时性恢复,迅速恢复系统被篡改的内容;

2、检查问题服务器WWW访问日志、系统操作日志,确定篡改时间、IP及可能的手法;

3、分析系统日志(messages、sulog、lastlog等),确认主机上有无异常权限用户非法登陆,并记录其IP地址、登陆时间等信息;

4、检查weblogic应用日志,发现有无异常;

5、确定问题根源,修复问题。测试后上线;

2)拒绝服务

场景描述

拒绝服务攻击事件是指利用信息系统缺陷、或通过暴力攻击的手段,以大量消耗信息系统的CPU、内存、磁盘空间或网络带宽等资源,从而影响信息系统正常运行为目的的信息安全事件。拒绝服务发起时往往表现为cpu、内存、带宽等的高利用率,同时由于攻击手法和形式的多样性,造成对攻击形式攻击特征分析带来一定的难度。

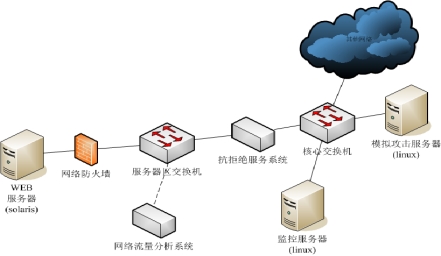

本次应急演练主要模拟中研系统中WWW网站遭受synflood拒绝服务攻击时的事件处理。本方案以web应用为例,攻击者向Web端口发起synflood拒绝服务攻击,表现在分布式的大量针对80端口的数据包,以耗尽web服务的最大连接数或者消耗数据库资源为目的。

准备阶段

了解、总结日常Web访问的流量特征

攻击阶段

针对80端口发送大量的synflood攻击包。

监测阶段

使用监控组自主开发的“网站监控软件”,定时轮询方式检查网站的访问情况;通过轮询软件发现页面访问不可达。

处理阶段

1、对web访问连接,进行分析。

2、在web服务器上,查看cpu、内存的负载及网络流量等。

3、在防火墙或网络设备上配置访问控制策略,限制或过滤发送源地址的访问。

3)DNS劫持

场景描述

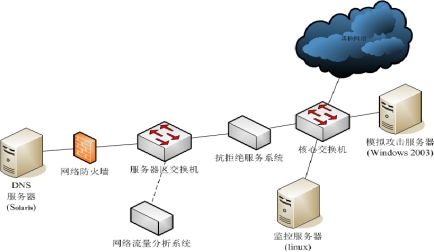

主要模拟DNS服务器的权威解析篡改事件。该DNS服务器由于对外开启了SSH(TCP/22)管理服务,同时系统上存在弱口令,攻击者通过扫描得到系统口令,并进一步登陆控制服务器,然后修改DNS区域记录文件,实施DNS劫持攻击。监控人员通过DNS Watch软件监测到域名解析异常,然后通知维护人员,维护人员通过相关的事件处理,恢复正常的DNS业务。

攻击方演练环境介绍

编号 |

设备名称 |

设备用途 |

设备系统/软件版本 |

IP地址 |

备注 |

1 |

攻击方 |

作为演练的攻击设备 |

操作系统说明: Windows 2000 server或windows2003 server操作系统。 |

192.168.2.3 |

安装相关的攻击工具。可以用攻击方的笔记本实现。 |

防御方演练环境介绍

编号 |

设备名称 |

设备用途 |

设备系统/软件版本 |

IP地址 |

备注 |

1 |

DNS服务器 |

被攻击的dns服务器 |

操作系统:solaris 9 应用软件:bind 9.2 |

192.168.2.8 |

配置dns信息 |

2 |

Windows主机1 |

安全监控用 |

安装网络部提供的网站异常监控软件,具备显示器 |

192.168.2.6 |

|

3 |

Windows主机2 |

安全监控用 |

安装网络部提供的域名系统监控软件,具备显示器 |

192.168.2.4 |

|

4 |

WINDOWS XP的终端1 |

事件处理用 |

用于事件处理的操作 |

192.168.2.5 |

|

5 |

WINDOWS XP的终端2 |

事件处理用 |

用于事件处理的操作 |

192.168.2.6 |

|

准备阶段

1、对BIND软件的配置文件等重要静态文件进行备份;

2、建立系统的快照。

攻击阶段

DNS服务器由于对外开启了SSH(TCP/22)管理服务,同时系统上存在弱口令,攻击者通过扫描得到系统口令,并进一步登陆控制服务器,然后修改DNS区域记录文件,实施DNS劫持攻击。

监测阶段

通过DNS域名解析监控软件(DNS Watch),发现域名解析异常

处理阶段

1、登录DNS服务器,检查投诉域名解析是否正常;检查静态配置是否正常,如发现异常,快速恢复原有配置;

2、登录DNS服务器,检查文件修改日志;检查文件修改人;

3、系统安全分析:确认系统异常;

4、确定问题根源,修复问题;

5、测试,确保问题得到处理。

4)恶意代码

场景描述

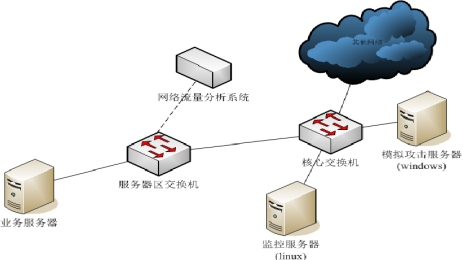

主要模拟某恶意攻击者,利用系统的弱口令,利用Windows系统远程管理服务(TCP/3389),获得对服务器的控制权限。

控制了这台服务器后,攻击者有预谋的上传了提前作好的自动化程序,开始一些列的破坏活动,包括造成性能迅速下降,在被感染主机中安装僵尸网络客户端,开放后门端口。为了确保恶意程序的运行,攻击者停止了服务器上的防病毒软件。

监控人员及时发现服务器上的趋势防病毒软件服务停止,监测到攻击者的恶意行为,定位攻击源并迅速切断其对网络的访问,维护人员对被影响的服务器进行安全检查,通过全面的分析和有效的措施,完全控制并根除恶意行为,对事件进行迅速控制并处理,保证了系统的有效运行。

该病毒主要的特征:

1、打开异常端口进行监听,开启异常进程;

2、扫描其他服务器是否存在漏洞,对网络造成异常流量;

3、将恶意程序添加到自动运行;

4、停止系统防病毒软件的运行;

攻击方演练环境介绍

编号 |

设备名称 |

设备用途 |

设备系统/软件版本 |

IP地址 |

备注 |

1 |

攻击方 |

作为演练的攻击设备 |

操作系统说明: Windows 2000 server或windows2003 server操作系统。 |

192.168.2.3 |

安装相关的攻击工具。可以用攻击方的笔记本实现。 |

防御方演练环境介绍

编号 |

设备名称 |

设备用途 |

设备系统/软件版本 |

IP地址 |

备注 |

1 |

Windows服务器 |

病毒程序感染的服务器 |

提供安装WindowsServer服务器。 |

192.168.2.8 |

病毒事件模拟用 |

2 |

Windows主机1 |

安全监控用 |

安装网络部提供的网站异常监控软件,具备显示器 |

192.168.2.4 |

|

3 |

Windows主机2 |

安全监控用 |

安装网络部提供的域名系统监控软件,具备显示器 |

192.168.2.4 |

|

4 |

WINDOWS XP的终端1 |

事件处理用 |

用于事件处理的操作 |

192.168.2.5 |

|

5 |

WINDOWS XP的终端2 |

事件处理用 |

用于事件处理的操作 |

192.168.2.6 |

|

准备阶段

1、安装McAfee杀毒软件;

2、对系统进程进行快照,以便快捷的找出可疑进程;

攻击阶段

通过扫描发现系统对外开放了3389端口,管理员administrator并存在弱口令,通过系统Windows远程终端管理服务(TCP/3389),安装恶意软件,破坏系统。

监测阶段

通过登陆发现,McAfee防病毒软件没有正常工作,判断机器可能感染了恶意程序。

处理阶段

1、设备隔离:拔掉网线;

2、在问题主机上,确定恶意代码特征:进程、端口等,通常以任务管理器和netstat–na查看进程和端口的绑定情况,分析出异常的端口或者进程;

3、清除恶意代码,一般先停止恶意进程,同时将其相关文件删除;

4、对操作系统进行安全加固(修改弱口令);

5、对系统进行全面杀毒,开启杀毒软件实时安全防护功能;

6、恢复应用系统,系统上线;

1.5.

信息安全研究实验室介绍

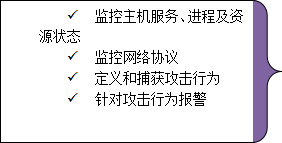

信息安全研究实验室由渗透平台、靶机平台、监控平台三部分组成。

Ø渗透平台

实验室智能渗透平台集成Windows、Windows Server、Linux、BT5等系统以及端口扫描,WEB脚本、跨站攻击,SQL注入,缓冲区溢出,拒绝服务攻击,欺骗攻击,口令破解等攻击手段和工具。

渗透系统分为四个级别:

第一级别

使用BT5、Windows系统、Linux系统为攻击平台,使用傀儡主机、代理服务器对靶机系统进行攻击。

第二级别

使用BT5、Windows系统、Linux系统为攻击平台,使用破解工具、注入工具对靶机系统进行攻击。

第三级别

使用BT5、Windows系统、Linux系统为攻击平台,使用扫描工具、渗透工具对靶机系统进行攻击。

第四级别

使用BT5、Windows系统、Linux系统为攻击平台,使用各种攻击工具对靶机系统进行攻击。

Ø靶机平台

模拟网络环境中的被攻击目标,包括Windows、Windows Server、Linux、Unix等类型的主机系统,同时里面含有丰富的中间件和数据库,中间件包括IIS、Apache、weblogic、websphere、Nginx等,数据库包括MSSQL、Mysql、Oracle、ACCESS、Sybase等,可以加载需要研究网络环境的真实网络拓扑,如电子政务系统等。

针对系统本身存在的漏洞、管理权限的设定来进行研究,真实的反应出网络环境中系统及应用被攻破的动态过程,利于进一步提高现网的网络安全。

智能靶机系统包括:金牌靶机,银牌靶机,铜牌靶机,诱骗靶机四个级别,同时可模拟真实的网络环境。

Ø金牌靶机

模拟网络中的主机操作系统,包括Windows主机系统、Windows Server系统、Linux系统、Unix系统,提供可定制的虚拟攻击目标,提供相应的攻防所需要的权限和漏洞用来进行扫描和渗透,模拟真实网络环境,以交互方式体现网络攻击和防御实战过程。

Ø银牌靶机

银牌靶模拟网络中的应用服务器,包括数据库靶机系统、web服务器靶机系统等应用服务器系统,提供可定制的虚拟攻击目标,提供相应的攻防所需要的漏洞用来进行扫描和渗透,模拟真实网络环境,以交互方式体现网络攻击和防御实战过程。

Ø铜牌靶机

铜牌靶模拟网络中的应用服务器,包括邮件靶机系统、文件服务器靶机系统等应用服务器系统,提供可定制的虚拟攻击目标,提供相应的攻防所需要的漏洞用来进行扫描和渗透,模拟真实网络环境,以交互方式体现网络攻击和防御实战过程。

Ø诱骗靶机

诱骗靶机系统模拟网络中的蜜罐服务器,包括各种主机系统和应用服务器系统,提供可定制的虚拟攻击目标,提供相应的攻防所需要的漏洞用来进行扫描和渗透,模拟真实网络环境,以交互方式体现网络攻击和防御实战过程

Ø监控平台

实验室监控平台可以记录和禁止网络活动,扫描当前网络的活动,监视和记录网络的流量,根据定义好的规则来过滤从主机网卡到网线上的流量,提供实时报警。监控系统所能做到的不仅仅是记录事件,它还可以确定事件发生的位置。通过追踪来源,可以更多的了解攻击者。不仅可以记录下攻击过程,同时也有助于确定应用方案。

通过与渗透平台、靶机平台的联动可以实时的监控整个攻击过程,并根据设置的评分标准对整个攻击过程的渗透主机进行评分和排名,同时监控平台可以根据靶机系统的加固过程进行评分和排名。

1.6.

方案优势和特点

Ø实验室优势

提供多种模式课件

实验室为计算机及网络安全研究提供多模式的安全课件,能够模拟军工、公安、政府、医疗、能源等多种网络环境,能够进行各种安全威胁的实际操作,针对不同的攻击防御模式,提供多种实验课件选择。

开放式的平台共建

系统提供题库管理、内容管理等多种扩展接口,方便单位定制添加已有实验,同时支持合作方式对平台的二次开发。

全程自主操作的攻防模拟

信息安全实验室的全部课件均是将安全理论与实际环境和动手操作相结合的实验课程,所有的实验过程中,都需要通过实际动手进行实验操作,完成课件要求的安全威胁攻击以及针对该攻击的安全防御措施。通过不同的实验课程让相关人员亲身体验计算机及网络安全的攻防全过程,可以极大的提升相关人员的安全意识,进一步提高对网络安全的防范意识。

真实的研究环境

目标网络、操作系统、漏洞均模拟现网的真实环境,入侵、防护过程完全真实。并非像一些实验系统只能模拟输出既定的结果,贴近实际。

模块化

可独立部署或融合部署:可单独接入终端机器进行安全实验,更可配合天融信实验室优化版的各类产品,例如防火墙、UTM统一威胁管理系统、IDS入侵检测系统、内网安全管理系统、交换机、路由器、接入认证系统等基础安全及网络实验室模块组合成为真实攻防的全局环境中。

Ø实验室特点

完整性

实验室平台体系涉及社会工程学、密码学、病毒学、主机安全、操作系统安全(包括Windows系列、Linux、Unix、BT5等)、网络基础、网络攻防、容灾备份、无线安全等方面。

实践性

理论与实践操作紧密、完美的融合。实验操作中应用的方法与技能可直接应用到实际环境中,实验环境与实际环境的差异性大大的缩小。与此同时,本系统可以实现同主流设备的无缝结合,增强实验室应用性建设,提高单位的设备利用率。

先进性

实验室采用“进阶式”设计,实验内容难度由浅入深,实验类型又验证到设计,实验对象层次由低到高;实验教程采用“多元化”理念,既可以提高单位培养相关人员的安全意识,又可以满足单位研究安全人员的实验需求。

扩展性

该系统允许单位根据研究需要,自主扩充实验内容,设计实验步骤,制作实验拓扑,并可灵活地设置和发布。力求打造实验研究、管理、提高、演练四位一体的全方位实验室系统。

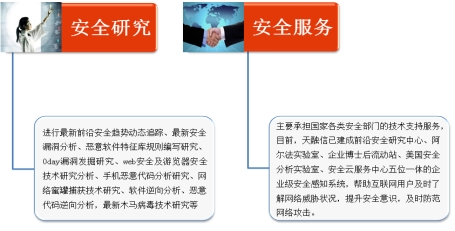

Ø安全研究能力

天融信公司已建成前沿安全研究中心、阿尔法实验室、企业博士后流动站、美国安全分析实验室、安全云服务中心五位一体的企业级安全感知系统,时刻感知网络的风云变化,帮助互联网用户及时了解网络威胁状况,提升安全意识,及时防范网络攻击。

Ø培训服务及认证

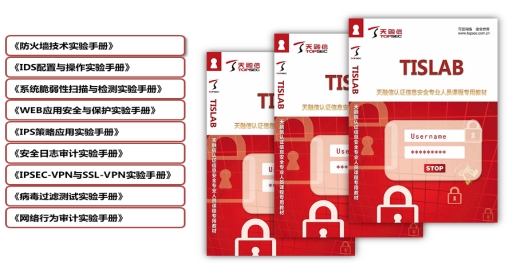

天融信可根据企事业单位的不同需求,对为用户提供完整的实验手册,并能根据用户的不同需求,提供培训、认证等服务。

Ø实验手册样例

Ø培训体系和证书样例

实验室建设建议

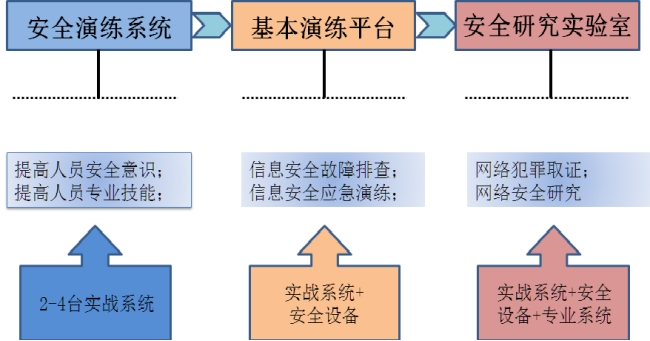

Ø实验室建设步骤

天融信信息安全实验室采取循序渐进的原则,即能满足公安各行业现有的需求,又利于各行业后续的信息安全发展需求。

Ø搭建安全演练平台

在现有网络平台的基础上,添加2-4台攻防对战系统,通过演练平台让信息安全人员对常见的攻击类型、信息泄露的方式、网络安全技术的了解,促进信息安全人员对网络信息技术产生兴趣。

实战系统能够实现各种演练环境的虚拟化,实现对单人基础演练培训、分组任务演练培训,综合演练培训,对简单的攻防环境进行模拟。

Ø搭建攻防演练平台

利用现有的网络环境,结合网络实战系统,添加需要的网络安全设备,可弥补传统模式实战演习准备周期长、投资大、演练方式僵化导致演练效果受限等缺点,充分发挥虚拟演练平台的数字化、虚拟化,演练成本低、参与人员不受限制等优势,真正让应急演练工作常态化。

Ø搭建安全研究实验室

针对信息安全的不同研究方向,采用实战系统、网络安全设备和专有系统相结合的方式组建信息安全研究实验,从而从“攻、防、测、控、管、评”等多方面对信息安全进行研究。

Ø实验室设备清单

业务需求 |

设备名称 |

设备数量 |

特点 |

预期效果 |

攻防演练系统 |

攻防演练系统 |

2-4台 |

能够实现各种演练环境的虚拟化,实现对单人基础演练培训、分组任务演练培训,综合演练培训,对简单的攻防环境进行模拟 |

1、既可以进行演练培训,又可以进行简单演练; 2、可真实模拟实战,提高用户实战体验; 3、多人联机互动,增加演练的趣味性和挑战性,大大提高受训者的兴趣; |

|

|

综合演练系统 |

攻防演练系统 |

4-8台 |

可弥补传统模式实战演习准备周期长、投资大、演练方式僵化导致演练效果受限等缺点,充分发挥虚拟演练系统的数字化、虚拟化,演练成本低、参与人员不受限制等优势,真正让应急演练工作常态化 |

1、通过开展应急演练,做好应急准备工作; 2、通过开展应急演练,提高应急事件处置能力; 3、通过开展应急演练,完善应急处理机制; 4、通过开展应急演练,提高应急预案的实用性和可操作性; |

防火墙 |

2-4台 |

VPN网管 |

1-2台 |

入侵检测系统 |

1-2台 |

日志审计系统 |

1-2台 |

网页防篡改系统 |

1-2台 |

网络行为审计 |

1-2台 |

安全研究实验室 |

攻防演练系统 |

8台以上 |

瞄准国际信息安全学科发展前沿,密切结合国家信息安全战略需求,对前沿性和前瞻性信息安全科学问题进行创新性研究,以满足国家和行业部门的需求 |

1、掌握网络违法犯罪的发展动态; 2、研究违法犯罪的特点和规律,提出防范和打击网络违法犯罪的对策; 3、研究计算机违法犯罪案件的取证、破译、解密等侦破技术; 4、对计算机违法犯罪案件中的电子数据证据进行取证和技术鉴定; |

防火墙 |

4台以上 |

VPN网管 |

2-4台 |

入侵检测系统 |

2-5台 |

日志审计系统 |

2-6台 |

网页防篡改系统 |

2-7台 |

网络行为审计 |

2-8台 |

专业系统 |

1或多套 |

4.3教研结果

4.3.1网络安全管理员职业技能等级培训及认定人员名单

培训认定地点:信息楼417实训室

座位号 |

姓名 |

职业(工种) |

001 |

艾俨远 |

网络安全管理员 |

002 |

安妮 |

网络安全管理员 |

003 |

白荟玉 |

网络安全管理员 |

004 |

白珺歌 |

网络安全管理员 |

005 |

白乙彤 |

网络安全管理员 |

006 |

卞奕鑫 |

网络安全管理员 |

007 |

陈佳怡 |

网络安全管理员 |

008 |

陈俊豪 |

网络安全管理员 |

009 |

陈诗琪 |

网络安全管理员 |

010 |

陈湘源 |

网络安全管理员 |

011 |

陈艺文 |

网络安全管理员 |

012 |

陈喆 |

网络安全管理员 |

013 |

程亚男 |

网络安全管理员 |

014 |

丛思雯 |

网络安全管理员 |

015 |

丛蔚明 |

网络安全管理员 |

016 |

崔栋春 |

网络安全管理员 |

017 |

丁宇轩 |

网络安全管理员 |

018 |

丁雨函 |

网络安全管理员 |

019 |

董冠男 |

网络安全管理员 |

020 |

董毅 |

网络安全管理员 |

021 |

方佳沐 |

网络安全管理员 |

022 |

方中源 |

网络安全管理员 |

023 |

付玉斌 |

网络安全管理员 |

024 |

高锋恩 |

网络安全管理员 |

025 |

高嘉璠 |

网络安全管理员 |

026 |

高金洋 |

网络安全管理员 |

027 |

高宇成 |

网络安全管理员 |

028 |

高宇扬 |

网络安全管理员 |

029 |

高智博 |

网络安全管理员 |

030 |

勾启航 |

网络安全管理员 |

031 |

顾博茵 |

网络安全管理员 |

032 |

顾雯皓 |

网络安全管理员 |

033 |

郭东旭 |

网络安全管理员 |

034 |

郭宏阳 |

网络安全管理员 |

035 |

郭婉晴 |

网络安全管理员 |

036 |

国春玲 |

网络安全管理员 |

037 |

郝倩萌 |

网络安全管理员 |

038 |

郝漪淼 |

网络安全管理员 |

039 |

何东雪 |

网络安全管理员 |

040 |

胡瀚文 |

网络安全管理员 |

041 |

胡赢龙 |

网络安全管理员 |

042 |

姬艳娇 |

网络安全管理员 |

043 |

贾玥 |

网络安全管理员 |

044 |

贾泽群 |

网络安全管理员 |

045 |

姜鑫 |

网络安全管理员 |

046 |

姜鑫垚 |

网络安全管理员 |

047 |

解智松 |

网络安全管理员 |

048 |

康思敏 |

网络安全管理员 |

049 |

孔博文 |

网络安全管理员 |

050 |

孔令硕 |

网络安全管理员 |

培训认定地点:信息楼412实训室

培训认定地点:信息楼317实训室

座位号 |

姓名 |

职业(工种) |

001 |

王子悦 |

网络安全管理员 |

002 |

魏恩硕 |

网络安全管理员 |

003 |

魏巍 |

网络安全管理员 |

004 |

吴经博 |

网络安全管理员 |

005 |

吴尚聪 |

网络安全管理员 |

006 |

夏启洋 |

网络安全管理员 |

007 |

肖涵文 |

网络安全管理员 |

008 |

肖宇昂 |

网络安全管理员 |

009 |

辛岢骏 |

网络安全管理员 |

010 |

邢福久 |

网络安全管理员 |

011 |

邢红旭 |

网络安全管理员 |

012 |

邢鑫昊 |

网络安全管理员 |

013 |

熊宝瑞 |

网络安全管理员 |

014 |

宿翊 |

网络安全管理员 |

015 |

徐嘉慧 |

网络安全管理员 |

016 |

徐启镭 |

网络安全管理员 |

017 |

徐庆安 |

网络安全管理员 |

018 |

薛佳水 |

网络安全管理员 |

019 |

薛斯桐 |

网络安全管理员 |

020 |

闫怡宁 |

网络安全管理员 |

021 |

杨瑷宁 |

网络安全管理员 |

022 |

杨敬 |

网络安全管理员 |

023 |

杨钧博 |

网络安全管理员 |

024 |

杨茗钧 |

网络安全管理员 |

025 |

杨松 |

网络安全管理员 |

026 |

杨昕博 |

网络安全管理员 |

027 |

杨咏妍 |

网络安全管理员 |

028 |

杨玥 |

网络安全管理员 |

029 |

由大琳 |

网络安全管理员 |

030 |

于菲洋 |

网络安全管理员 |

031 |

于金言 |

网络安全管理员 |

032 |

于孟童 |

网络安全管理员 |

033 |

于潇雨 |

网络安全管理员 |

034 |

喻琳 |

网络安全管理员 |

035 |

原晨露 |

网络安全管理员 |

036 |

苑曙麟 |

网络安全管理员 |

037 |

翟婉彤 |

网络安全管理员 |

038 |

张宸源 |

网络安全管理员 |

039 |

张春羽 |

网络安全管理员 |

040 |

张浩柱 |

网络安全管理员 |

041 |

张宏杨 |

网络安全管理员 |

042 |

张晶晶 |

网络安全管理员 |

043 |

张靖妍 |

网络安全管理员 |

044 |

张璐 |

网络安全管理员 |

045 |

张美婷 |

网络安全管理员 |

046 |

张茜 |

网络安全管理员 |

047 |

张庆国 |

网络安全管理员 |

048 |

张庭源 |

网络安全管理员 |

049 |

张祥雨 |

网络安全管理员 |

050 |

张新宇 |

网络安全管理员 |

培训认定地点:信息楼312实训室

座位号 |

姓名 |

职业(工种) |

001 |

戴玉 |

网络安全管理员 |

002 |

董宗洋 |

网络安全管理员 |

003 |

傅文淇 |

网络安全管理员 |

004 |

荆麟博 |

网络安全管理员 |

005 |

李佳蔚 |

网络安全管理员 |

006 |

刘芳菲 |

网络安全管理员 |

007 |

刘俊博 |

网络安全管理员 |

008 |

刘俊良 |

网络安全管理员 |

009 |

刘钰婷 |

网络安全管理员 |

010 |

孟实 |

网络安全管理员 |

011 |

冉昭宇 |

网络安全管理员 |

012 |

任君 |

网络安全管理员 |

013 |

尚城安 |

网络安全管理员 |

014 |

宋浩然 |

网络安全管理员 |

015 |

孙誉嘉 |

网络安全管理员 |

016 |

王宸 |

网络安全管理员 |

017 |

王东晗 |

网络安全管理员 |

018 |

肖佳 |

网络安全管理员 |

019 |

翟立圣 |

网络安全管理员 |

020 |

翟璐禄 |

网络安全管理员 |

021 |

张鸿洋 |

网络安全管理员 |

022 |

张信涛 |

网络安全管理员 |

023 |

张洋洋 |

网络安全管理员 |

024 |

张弋洋 |

网络安全管理员 |

025 |

张缘缘 |

网络安全管理员 |

026 |

张云飞 |

网络安全管理员 |

027 |

张哲华 |

网络安全管理员 |

028 |

赵冠尧 |

网络安全管理员 |

029 |

赵红宇 |

网络安全管理员 |

030 |

赵丽雅 |

网络安全管理员 |

031 |

赵禹赫 |

网络安全管理员 |

032 |

仲星雨 |

网络安全管理员 |

033 |

周峻毅 |

网络安全管理员 |

034 |

周率 |

网络安全管理员 |

035 |

朱德良 |

网络安全管理员 |

036 |

朱明月 |

网络安全管理员 |

037 |

朱子豪 |

网络安全管理员 |

038 |

刘勇敢 |

网络安全管理员 |

039 |

宫川 |

网络安全管理员 |

040 |

韩成成 |

网络安全管理员 |

041 |

张新宇 |

网络安全管理员 |

042 |

曾周华 |

网络安全管理员 |

043 |

逄靓 |

网络安全管理员 |

044 |

张艳超 |

网络安全管理员 |

045 |

孙丽红 |

网络安全管理员 |

046 |

刘宝银 |

网络安全管理员 |

047 |

国歌 |

网络安全管理员 |

048 |

侯旭芳 |

网络安全管理员 |

049 |

靖书博 |

网络安全管理员 |

050 |

陈思 |

网络安全管理员 |

051 |

王冬冬 |

网络安全管理员 |

052 |

鲁艺伟 |

网络安全管理员 |

053 |

赵旭 |

网络安全管理员 |

054 |

王蕊浓 |

网络安全管理员 |

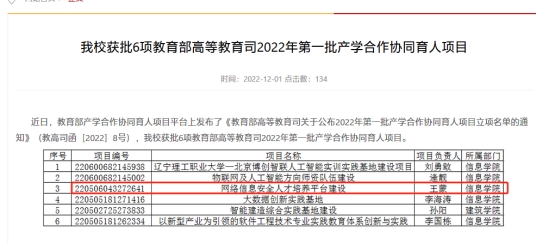

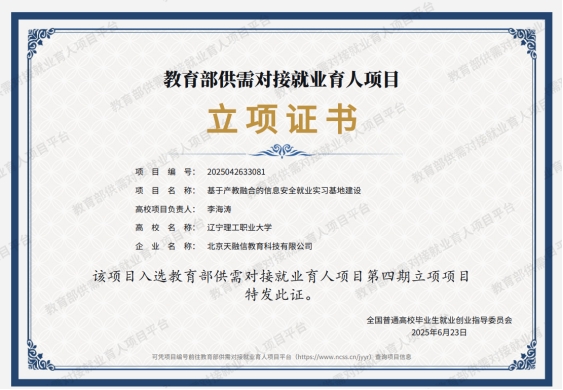

4.3.2 产业学院科研成果、横项课题、成果转化

教育部产学合作协同育人项目

4.3.3 课程与教材成果

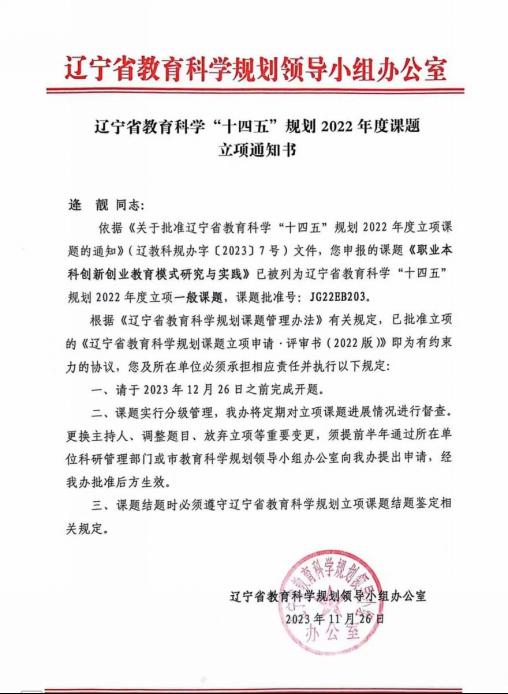

4.3.3 辽宁省教育科学“十四五”规划项目

4.4校企交流

4.4.1受邀参加天融信教育2025合作伙伴大会

4.4.2信息工程学院携手天融信助力学生职业启航

4.4.3信息学院与天融信科技集团举行校企合作交流洽谈会

4.4.4天融信集团信息安全专家来我校开展专题讲座